Configurer SPF/DKIM/DMARC

Voici 3 méthodes pour authentifier vos emails et réduire de ce fait l’usage abusif des emails (spam, phishing…).

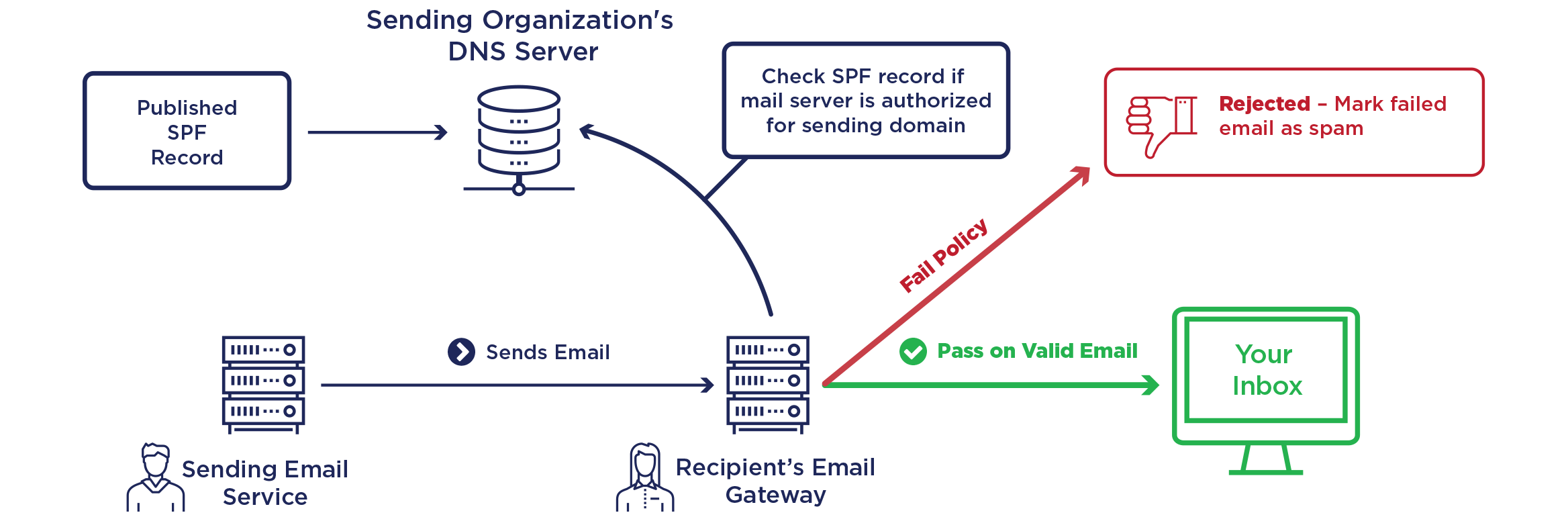

Sender Policy Framework

SPF fait une requête DNS de type TXT sur le domaine de l’expéditeur ("MAIL FROM" dans les en-têtes du message) pour connaître la liste des serveurs autorisés à envoyer des emails et la comparer à l’adresse IP du serveur émetteur.

Paramètres

| Mécanisme | |

|---|---|

| ALL | Résultat par défaut |

| A | Un enregistrement IN A (ou AAAA) pouvant être résolu comme adresse d’expéditeur |

| IP4 | Plage d’IPv4 |

| IP6 | Plage d’IPv6 |

| MX | Un enregistrement Mail eXchanger pointant vers l’adresse de l’expéditeur |

| EXISTS | Le domaine est résolu en n’importe quelle adresse |

| INCLUDE | Une règle incluse passe le test |

| PTR | Le domaine de l’adresse IP correspond au domaine spécifié, et ce dernier pointe vers l’IP en retour |

| Qualifieurs | |

|---|---|

| + | Résultat favorable |

| ? | Résultat neutre |

| ~ | Léger échec “SOFTMAIL” (email accepté mais marqué) |

| - | Échec total (email normalement rejeté) |

| Modifiers | |

|---|---|

| exp=some.example.org | Pour avoir le motif des résultats en échec |

| redirect=some.example.org | Pour lier à un enregistrement de règle d’un autre domaine |

Avertissement

Cette technologie peut avoir des répercussions sur les redirections emails : le serveur émetteur n’étant pas forcément le serveur de messagerie de l’expéditeur d’origine de l’email.

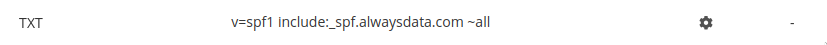

Chez alwaysdata

Un enregistrement SPF est créé par défaut, à retrouver dans l’onglet Enregistrements DNS du domaine :

include:_spf.alwaysdata.comautorise explicitement nos serveurs à envoyer des emails ;~allenvoie un léger échec “SOFTMAIL” pour les autres serveurs d’envois.

Si le domaine n’utilise pas les serveurs DNS d’alwaysdata, il faudra, chez le prestataire DNS, ajouter include:_spf.alwaysdata.com à l’enregistrement SPF.

Liens

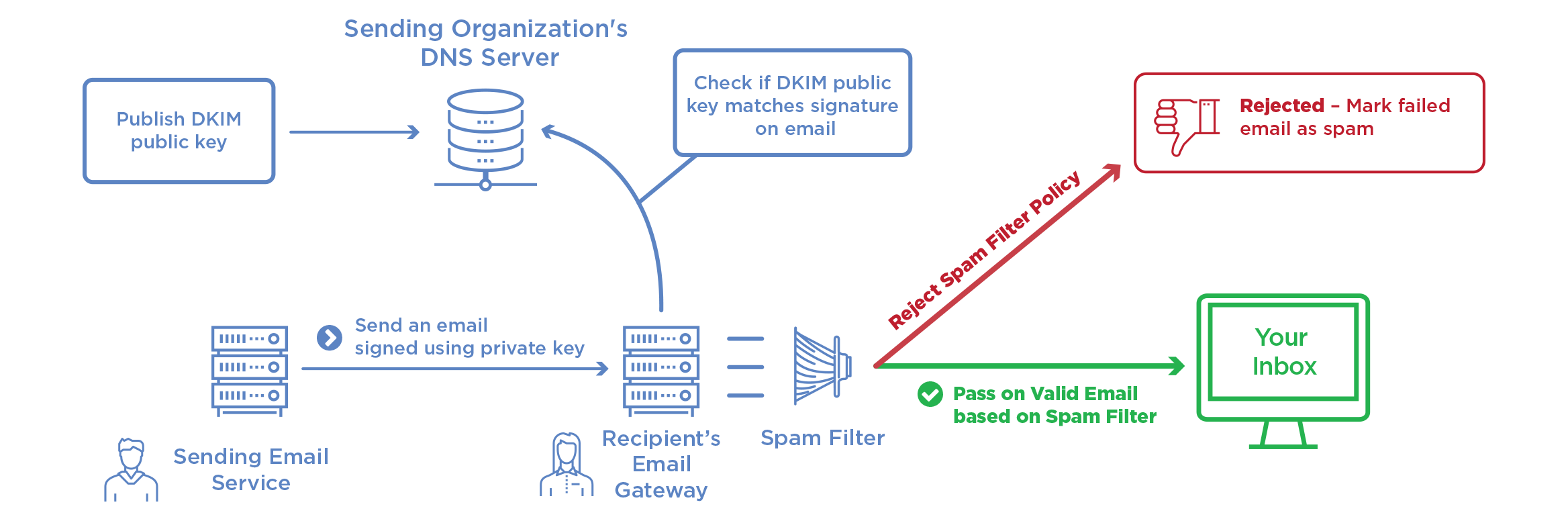

DomainKeys Identified Mail

DKIM permet d’authentifier le nom de domaine en ajoutant une signature à tous les emails sortants. Concrètement cela fonctionne avec deux clés :

- une clé privée qui est connue - et gardée secrète - des serveurs mails expéditeurs du domaine ;

- une clé publique qui correspond à un enregistrement DNS de type

TXT.

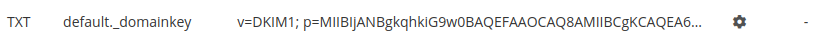

Chez alwaysdata

Une paire de clés est créée par défaut, dont la clé publique (l’enregistrement TXT) est à retrouver dans l’onglet Enregistrements DNS du domaine :

Si le domaine n’utilise pas les serveurs DNS d’alwaysdata, cet enregistrement doit être recopié chez le prestataire DNS.

Il est possible d’en générer d’autres dans Domaines > Détails de [example.org] - 🔎 > Configuration.

Liens

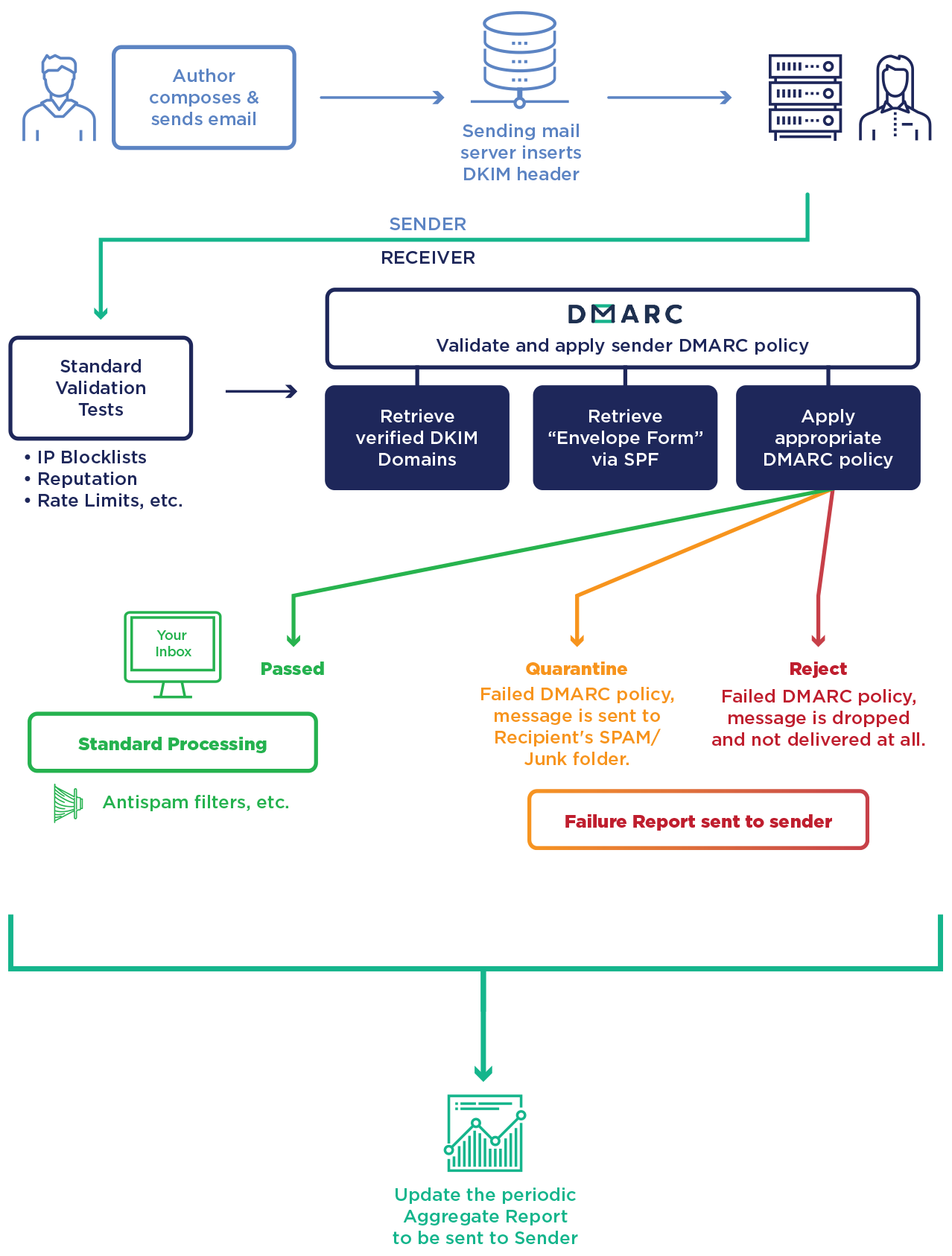

Domain-based Message Authentication, Reporting and Conformance

DMARC est un protocole standardisant l’authentification en indiquant aux destinataires les actions à entreprendre dans le cas ou une des méthodes d’authentification échouerait. Il va vérifier que :

- le domaine correspond à la paire de clés DKIM (champ d=) ;

- le serveur d’envoi est indiqué dans l’enregistrement SPF du domaine (MAIL FROM) ;

- le domaine est dans le champ FROM de l’email.

Information

Pour utiliser DMARC, DKIM et SPF doivent donc déjà être implémentés.

Paramètres

| Variables | |

|---|---|

| v | Version du protocole : v=DMARC1 (obligatoire) |

| pct | Pourcentage de messages à filtrer (défaut : 100) |

| adkim | Cohérence avec DKIM |

s = mode strict - le domaine de la signature DKIM doit exactement correspondre au FROM | |

r = mode relax (défaut) | |

| aspf | Cohérence avec SPF (sou r) |

| p | Procédure en cas d’échec - domaine principal (obligatoire) |

none = livre l’email normalement | |

quarantine = traite l’email comme suspect (score de spam, drapeau…) | |

reject = rejette l’email | |

| sp | Procédure en cas d’echec - sous-domaine (none, quarantine ou reject) |

| ruf | Destinataire des rapports d’échecs détaillés |

| fo | Conditions pour l’envoi d’un rapport détaillé |

1 = échec de DKIM et/ou SPF | |

d = échec de DKIM | |

s = échec de SPF | |

0= échec de DKIM et SPF (défaut) | |

| rua | Destinataires des rapports d’échecs agrégés |

Pour le mettre en place, un enregistrement DNS de type TXT doit être créé. Chez alwaysdata, vous le retrouverez dans l’onglet Enregistrements DNS du domaine :

Liens

Schémas explicatifs repris de Global Cyber Alliance